Beim Thema IT-Security denken Unternehmen zuallererst an Virenscan und Firewall. Diese Werkzeuge leisten bereits einen wesentlichen Beitrag für die Sicherheit. Für eine nachhaltige Prävention reichen sie jedoch nicht aus, sondern müssen mit Hilfe einer vollumfänglichen Inventarisierungs- und SAM-Software abgerundet werden. Gerade zum Schutz vor Cyberangriffen ist es wichtig, alle Geräte und Anwendungen im Netzwerk genau zu kennen und sämtliche Software immer aktuell zu halten.

Doch rund ein Fünftel an Hard- und Software im Unternehmen ist „Schatten-IT“. Diese Systeme, von deren Nutzung die IT-Abteilung keine Kenntnis hat, stellen ein Risiko für die Sicherheit des Unternehmensnetzwerks dar. Darüber hinaus verhindert nicht inventarisierte Software ein rechtskonformes Lizenzmanagement. Abhilfe schafft hier nur die lückenlose und regelmäßige Erfassung der gesamten IT-Infrastruktur.

„Mit dem richtigen Methoden-Mix aus Asset-Management- und SAM-Software zur Inventarisierung ihrer IT-Infrastruktur steigern Unternehmen die IT-Sicherheit und Lizenz-Compliance deutlich. Dies gilt vor allem dann, wenn die Inventarisierung mit einem automatisierten Deployment für Anwendungen, Patches und Betriebssysteme gekoppelt wird.“

Benedikt Gasch

CTO der DeskCenter Solutions AG

Mit SAM-Software ein Sicherheits-Plus schaffen

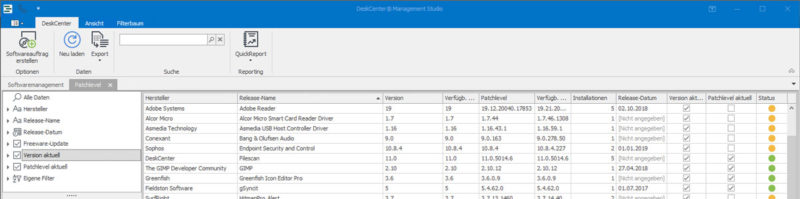

Durch eine lückenlos inventarisierte IT-Infrastruktur begegnen Unternehmen Sicherheitsrisiken erfolgreich. Denn sie ist die Basis für automatische Analysen von Versions- und Patch-Ständen. Idealerweise kommt hierfür eine Lösung für das Software Asset Management (SAM) zum Einsatz, die alle installierten Anwendungen tagesaktuell mit einer Sicherheitsdatenbank abgleicht und potenzielle Risiken auflistet. Moderne Lösungen erlauben zudem die Softwareverteilung oder Deinstallation direkt aus der Übersicht heraus. Denn das erlaubt, veraltete Patch-Stände zu aktualisieren oder unerlaubte Software direkt zu entfernen und so eventuelle Sicherheitslücken umgehend zu schließen.

Die Qual der Methoden-Wahl

Unternehmen können sich zur Inventarisierung einer Kombination von Methoden der agentenbasierten und agentenlosen Erfassung bedienen. Bei der Auswahl spielen Gerätetyp (mobile Device, fester Arbeitsplatzrechner, Peripheriegerät), Einsatzgebiet (Außendienst, Home Office, Büro) sowie der Einsatz virtueller Systeme eine Rolle.

Werden Zugriffsrechte zentral vergeben, bietet sich beispielsweise die Inventarisierung über Fernzugriff und Dienste an. Allerdings sollte ein Großteil der Hardware fest an das Netzwerk angebunden und dadurch gut erreichbar sein. Dann kann die Inventarisierungssoftware mithilfe administrativer Rechte über Dienste auf die jeweiligen Devices zugreifen.

Bei einem hohen Anteil an mobilen Devices sollte zusätzlich die agentenbasierte Erkennung eingesetzt werden. Denn sie erfasst über einen lokal installierten Agenten auch Geräte, die sich nur unregelmäßig mit dem Firmennetz verbinden. Der Agent meldet seine Inventardaten dann in einer zertifikatsbasierten Kommunikation an die jeweiligen Kommunikationspunkte im Rechenzentrum oder in der Cloud –– idealerweise ohne VPN.

Mit SAM-Software Server und virtuelle Welten überblicken

Wichtig ist, dass die SAM-Software erkennt, welche Endgeräte auf Terminal- und Citrix-Server zugreifen beziehungsweise von der DHCP-Serverinfrastruktur eine IP-Adresse beziehen. So können unbekannte Devices der „Schatten-IT“ oder bisher nicht erfasste BYOD-Geräte aufgedeckt werden.

Ein besonderes Augenmerk erfordert die Inventarisierung virtueller Assets. Denn unbedachtes Deployment von virtuellen Maschinen und zugehörigen Serverapplikationen wie SQL kann zum Risiko im Lizenzaudit werden, da die Systeme in virtuellen Umgebungen anderen Metriken und Regeln unterliegen. Eine ausgereifte SAM-Software ist in der Lage, Server-Lizenzmetriken diverser Hersteller sowie Zugriffslizenzen für virtuelle Umgebungen und Hosts zu erkennen. Sie ermöglicht auch die Virtualisierungstechnologie, etwa VMware ESX, zu inventarisieren.

Last but not least gehören zur vollständigen Erfassung der IT-Infrastruktur Geräte, die aus Sicherheitsgründen nie ins Netzwerk gehen und Peripheriegeräte wie Telefonanlagen oder Drucker. Erstere lassen sich „offline“ über ein Inventarisierungstool auf einem USB-Stick erfassen, letztere werden über SNMP automatisiert erfasst. Passive Komponenten wie Monitore oder Dockingstations sollten sich für ein vollständiges Bild aller Assets manuell ergänzen lassen.

Fazit

Viele Unternehmen sind von der lückenlosen Inventarisierung ihrer gesamten IT-Infrastruktur heute noch ein Stück weit entfernt. Dabei ist sie die Grundlage erfolgreichen IT-Managements, um größtmögliche Sicherheit für Systeme sowie Compliance und ein optimales Kosten-Nutzen-Verhältnis zu erzielen.